Cisco CyberOps Associate - Zabezpieczenie punktów końcowych sieci

- Ataki DoS na sieć organizacji, aby zdegradować lub nawet zatrzymać publiczny dostęp do niej

- Naruszenie serwera WWW organizacji, aby zniszczyć jej obecność w sieci

- Naruszenie serwerów danych i hostów organizacji w celu kradzieży poufnych informacji

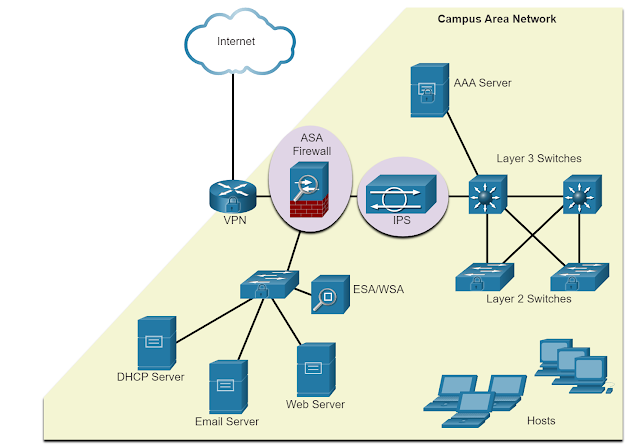

- Wymagane są różne urządzenia zabezpieczające sieć, aby chronić obwód sieci przed dostępem z zewnątrz. Jak pokazano na rysunku, mogą to być urządzenia takie jak utwardzony router, który zapewnia usługi VPN, zaawansowana zapora ogniowa nowej generacji (ASA na rysunku), urządzenie IPS oraz serwer usług uwierzytelniania, autoryzacji i rozliczania (AAA Server na rysunku).

- Punkty końcowe - Hosty zwykle składają się z laptopów, komputerów stacjonarnych, drukarek, serwerów i telefonów IP, które są podatne na ataki związane z złośliwym oprogramowaniem.

- Infrastruktura sieciowa - Urządzenia infrastruktury sieci LAN łączą punkty końcowe i zwykle obejmują przełączniki, urządzenia bezprzewodowe i urządzenia telefoniczne IP. Większość tych urządzeń jest podatna na ataki związane z siecią LAN, w tym ataki z przepełnieniem tablicy adresów MAC, ataki spoofingowe, ataki związane z DHCP, ataki burzowe sieci LAN, ataki manipulacji STP i ataki VLAN.

Oprogramowanie Antywirusowe/Antymalware - to oprogramowanie zainstalowane na hoście, które wykrywa i łagodzi wirusy i malware. Przykłady to Windows Defender Virus & Threat Protection, Cisco AMP for Endpoints, Norton Security, McAfee, Trend Micro i inne. Programy antymalware mogą wykrywać wirusy za pomocą trzech różnych podejść:

- Na podstawie sygnatur – to podejście rozpoznaje różne cechy znanych plików malware.

- Heurystyczne – to podejście rozpoznaje ogólne cechy wspólne dla różnych typów malware.

- Na podstawie zachowania – to podejście polega na analizie podejrzanych zachowań.

3. Wiele programów antywirusowych jest w stanie zapewnić ochronę w czasie rzeczywistym, analizując dane, gdy są one używane przez punkt końcowy. Te programy skanują również w poszukiwaniu istniejącego malware, który mógł dostać się do systemu przed jego rozpoznaniem w czasie rzeczywistym.

Ochrona antywirusowa zainstalowana na hoście jest również znana jako oparta na agentach. Antywirus oparty na agentach działa na każdej chronionej maszynie. Ochrona antywirusowa bez agenta przeprowadza skany na hostach z centralnego systemu. Systemy bez agenta stały się popularne w środowiskach wirtualizowanych, w których na jednym hoście jednocześnie działa wiele instancji systemu operacyjnego. Antywirus oparty na agentach działający w każdym wirtualizowanym systemie może poważnie obciążać zasoby systemu. Antywirus bez agenta dla hostów wirtualnych polega na użyciu specjalnego wirtualnego urządzenia zabezpieczającego, które wykonuje optymalizowane zadania skanowania na hostach wirtualnych. Przykładem tego jest vShield firmy VMware.

Zapora sieciowa zainstalowana na hoście - to oprogramowanie jest zainstalowane na hoście. Ogranicza ono połączenia przychodzące i wychodzące do połączeń inicjowanych tylko przez ten host. Niektóre oprogramowanie zapory sieciowej może również zapobiegać zainfekowaniu hosta i zatrzymać zainfekowane hosty przed rozprzestrzenianiem malware na inne hosty. Ta funkcja jest zawarta w niektórych systemach operacyjnych.

Zaleca się instalację zestawu produktów zabezpieczających zainstalowanych na hoście w sieciach domowych, jak i biznesowych. Te zestawy zabezpieczeń zainstalowane na hoście obejmują antywirus, anty-phishing, bezpieczne przeglądanie, system zapobiegania intruzjom zainstalowany na hoście oraz funkcje zapory sieciowej. Te różne środki zabezpieczeń zapewniają wielowarstwową obronę, która chroni przed większością powszechnych zagrożeń.

Oprócz funkcji ochrony zapewnianej przez produkty zabezpieczające zainstalowane na hoście, istnieje funkcja telemetrii. Większość oprogramowania zabezpieczającego zainstalowanego na hoście zawiera solidną funkcjonalność rejestrowania, która jest niezbędna dla operacji związanych z cyberbezpieczeństwem. Niektóre programy zabezpieczające zainstalowane na hoście przesyłają logi do centralnego miejsca do analizy.

Istnieje wiele programów i zestawów zabezpieczeń zainstalowanych na hoście dostępnych dla użytkowników i przedsiębiorstw. Niezależne laboratorium testujące AV-TEST dostarcza wysokiej jakości recenzje ochrony zainstalowanej na hoście, a także informacje o wielu innych produktach zabezpieczających.

4. Nowe architektury zabezpieczeń dla sieci bez granic radzą sobie z wyzwaniami związanymi z zabezpieczeniami, wykorzystując elementy skanowania sieci na punktach końcowych. Te urządzenia zapewniają znacznie więcej warstw skanowania niż mógłby to zrobić pojedynczy punkt końcowy. Urządzenia do zapobiegania malware w sieci są również zdolne do dzielenia się informacjami między sobą, aby podejmować lepiej poinformowane decyzje.

Ochrona punktów końcowych w sieci bez granic może być realizowana za pomocą technik opartych na sieci, jak i zainstalowanych na hoście. Przykłady urządzeń i technik, które implementują ochronę hosta na poziomie sieci.

- Advanced Malware Protection (AMP) – Zapewnia to ochronę punktu końcowego przed wirusami i malware.

- Email Security Appliance (ESA) – Zapewnia to filtrowanie SPAMu i potencjalnie złośliwych e-maili, zanim dotrą do punktu końcowego.

- Web Security Appliance (WSA) – Zapewnia to filtrowanie stron internetowych i listę blokowania, aby zapobiec dotarciu hostów do niebezpiecznych miejsc w sieci.

- Network Admission Control (NAC) – Pozwala to tylko autoryzowanym i zgodnym systemom na połączenie z siecią.

5. Osobiste zapory sieciowe zainstalowane na hoście to samodzielne programy, które kontrolują ruch wchodzący i wychodzący z komputera. Aplikacje firewall są również dostępne dla telefonów i tabletów z Androidem.

Zapory sieciowe zainstalowane na hoście mogą korzystać z zestawu predefiniowanych polityk, czyli profili, do kontroli pakietów wchodzących i wychodzących z komputera. Mogą również mieć reguły, które można bezpośrednio modyfikować lub tworzyć, aby kontrolować dostęp na podstawie adresów, protokołów i portów. Aplikacje firewall zainstalowane na hoście mogą być również konfigurowane tak, aby wydawały alerty użytkownikom, jeśli wykryto podejrzane zachowanie. Mogą wtedy zaoferować użytkownikowi możliwość zezwolenia na uruchomienie naruszającej aplikacji lub zapobiegnięcie jej uruchomieniu w przyszłości.

Rejestrowanie różni się w zależności od aplikacji firewall. Zazwyczaj obejmuje datę i czas zdarzenia, informację, czy połączenie zostało zezwolone czy odrzucone, informacje o adresach IP źródła lub celu pakietów oraz portach źródłowych i docelowych segmentów kapsułkowanych. Ponadto, powszechne działania, takie jak wyszukiwanie DNS i inne rutynowe zdarzenia, mogą pojawiać się w logach zapory sieciowej zainstalowanej na hoście, dlatego filtrowanie i inne techniki parsowania są przydatne do przeglądania dużych ilości danych z logów.

Jednym z podejść do zapobiegania intruzjom jest użycie rozproszonych zapór sieciowych. Rozproszone zapory sieciowe łączą funkcje zapór sieciowych zainstalowanych na hoście z centralnym zarządzaniem. Funkcja zarządzania przesyła reguły do hostów i może również akceptować pliki dziennika od hostów.

Niezależnie od tego, czy są zainstalowane całkowicie na hoście, czy są rozproszone, zapory sieciowe zainstalowane na hoście są ważną warstwą zabezpieczeń sieciowych wraz z zaporami sieciowymi opartymi na sieci. Przykłady zapór sieciowych zainstalowanych na hoście:

- Windows Defender Firewall – Pierwszy raz dołączony do Windows XP, Windows Firewall (teraz Windows Defender Firewall) korzysta z podejścia opartego na profilach do funkcji zapory sieciowej. Dostęp do sieci publicznych jest przypisywany restrykcyjnemu profilowi Public firewall. Profil Private jest dla komputerów, które są izolowane od internetu przez inne urządzenia zabezpieczające, takie jak domowy router z funkcją zapory sieciowej. Profil Domain to trzeci dostępny profil. Jest wybierany dla połączeń z zaufaną siecią, taką jak sieć biznesowa, która przypuszczalnie ma odpowiednią infrastrukturę zabezpieczeń. Windows Firewall ma funkcję rejestrowania i może być zarządzany centralnie za pomocą niestandardowych polityk zabezpieczeń grupy z serwera zarządzającego, takiego jak System Center 2012 Configuration Manager.

- iptables – Jest to aplikacja, która pozwala administratorom systemu Linux konfigurować reguły dostępu do sieci, które są częścią modułów Netfilter w jądrze Linuxa.

- nftables – Następca iptables, nftables to aplikacja firewall dla Linuxa, która korzysta z prostego wirtualnego komputera w jądrze Linuxa. Kod jest wykonywany w wirtualnym komputerze, który analizuje pakiety sieciowe i implementuje reguły decyzyjne dotyczące akceptacji i przekazywania pakietów.

- TCP Wrappers – Jest to system kontroli dostępu i rejestrowania oparty na regułach dla Linuxa. Filtracja pakietów opiera się na adresach IP i usługach sieciowych.

System wykrywania intruzji zainstalowany na hoście (HIDS) jest zaprojektowany do ochrony hostów przed znanym i nieznanym malware. HIDS może przeprowadzać szczegółowe monitorowanie i raportowanie konfiguracji systemu i aktywności aplikacji. Może zapewnić analizę logów, korelację zdarzeń, sprawdzanie integralności, egzekwowanie polityki, wykrywanie rootkitów i alarmowanie. HIDS często obejmuje punkt końcowy serwera zarządzającego.

HIDS to kompleksowa aplikacja zabezpieczająca, która łączy funkcje aplikacji antymalware z funkcjonalnością zapory sieciowej. HIDS nie tylko wykrywa malware, ale także może zapobiec jego wykonaniu, jeśli dotrze do hosta. Ponieważ oprogramowanie HIDS musi działać bezpośrednio na hoście, jest uważane za system oparty na agentach.

Można powiedzieć, że systemy zabezpieczeń zainstalowane na hoście działają zarówno jako systemy wykrywania, jak i zapobiegania, ponieważ zapobiegają znanych atakom i wykrywają nieznane potencjalne ataki. HIDS korzysta zarówno z strategii proaktywnych, jak i reaktywnych. HIDS może zapobiegać intruzji, ponieważ używa sygnatur do wykrywania znanego malware i zapobiega jego zainfekowaniu systemu. Jednak ta strategia jest skuteczna tylko przeciwko znanych zagrożeniom. Sygnatury nie są skuteczne przeciwko nowym, lub zerodniowym, zagrożeniom. Ponadto, niektóre rodziny malware wykazują polimorfizm. Oznacza to, że atakujący mogą tworzyć warianty typu, lub rodziny, malware, które będą unikać wykrycia na podstawie sygnatur, zmieniając aspekty sygnatury malware na tyle, że nie zostanie ona wykryta. Dodatkowy zestaw strategii jest używany do wykrywania możliwości udanych intruzji przez malware, które unika wykrycia na podstawie sygnatur:

- Na podstawie anomalii - Zachowanie systemu hosta jest porównywane z nauczanym modelem normalnego zachowania. Znaczne odchylenia od linii bazowej są interpretowane jako wynik pewnego rodzaju intruzji. Jeśli wykryta zostanie intruzja, HIDS może zarejestrować szczegóły intruzji, wysłać alerty do systemów zarządzania bezpieczeństwem i podjąć działania w celu zapobieżenia atakowi. Mierzona linia bazowa jest pochodną zarówno zachowania użytkownika, jak i systemu. Ponieważ wiele rzeczy innych niż malware może powodować zmianę zachowania systemu, wykrywanie anomalii może generować wiele błędnych wyników, które mogą zwiększyć obciążenie dla personelu zabezpieczeń i obniżyć wiarygodność systemu.

- Na podstawie polityki - Normalne zachowanie systemu jest opisane przez reguły, lub naruszenie reguł, które są predefiniowane. Naruszenie tych polityk spowoduje działanie HIDS. HIDS może próbować zamknąć procesy oprogramowania, które naruszyły reguły i może rejestrować te zdarzenia i alarmować personel o naruszeniach. Większość oprogramowania HIDS jest dostarczana z zestawem predefiniowanych reguł. W niektórych systemach administratorzy mogą tworzyć niestandardowe polityki, które mogą być dystrybuowane do hostów z centralnego systemu zarządzania polityką.

- Powierzchnia ataku sieciowego - Atak wykorzystuje podatności w sieciach. Może to obejmować konwencjonalne protokoły sieci przewodowej i bezprzewodowej, a także inne protokoły bezprzewodowe używane przez smartfony lub urządzenia IoT. Ataki sieciowe wykorzystują również podatności na poziomie sieci i transportu.

- Powierzchnia ataku oprogramowania - Atak jest dostarczany poprzez wykorzystanie podatności w aplikacjach internetowych, chmurowych lub zainstalowanych na hoście.

- Powierzchnia ataku ludzkiego - Atak wykorzystuje słabości w zachowaniu użytkownika. Takie ataki obejmują inżynierię społeczną, złośliwe zachowanie zaufanych osób z wewnątrz i błędy użytkowników.

Listy blokowania aplikacji mogą dyktować, które aplikacje użytkownika nie są dozwolone do uruchomienia na komputerze. Podobnie, listy dozwolone mogą określać, które programy są dozwolone do uruchomienia, jak pokazano na rysunku. W ten sposób znane podatne aplikacje mogą być zapobiegane tworzeniu podatności na hostach sieciowych.

Listy dozwolone są tworzone zgodnie z linią bazową bezpieczeństwa, która została ustanowiona przez organizację. Linia bazowa ustala akceptowany poziom ryzyka i składniki środowiskowe, które przyczyniają się do tego poziomu ryzyka. Oprogramowanie nie znajdujące się na liście dozwolonej może naruszyć ustanowioną linię bazową bezpieczeństwa, zwiększając ryzyko.

Strony internetowe mogą również być na liście dozwolonej i blokowanej. Te listy blokowania mogą być tworzone ręcznie, lub mogą być uzyskiwane z różnych usług zabezpieczeń. Lista blokowania może być ciągle aktualizowana przez usługi zabezpieczeń i dystrybuowana do zapór sieciowych i innych systemów zabezpieczeń, które z nich korzystają. System zarządzania bezpieczeństwem Firepower firmy Cisco jest przykładem systemu, który może uzyskać dostęp do usługi wywiadu bezpieczeństwa Cisco Talos, aby uzyskać listę blokowania. Te listy blokowania mogą następnie być dystrybuowane do urządzeń zabezpieczających w sieci przedsiębiorstwa.

9. Sandboxing to technika, która pozwala podejrzane pliki na wykonanie i analizę w bezpiecznym środowisku. Automatyczne piaskownice do analizy malware oferują narzędzia, które analizują zachowanie malware. Te narzędzia obserwują efekty uruchomienia nieznanego malware, tak aby można było określić cechy zachowania malware, a następnie użyć ich do tworzenia obrony przeciwko niemu.

Jak wcześniej wspomniano, polimorficzne malware często się zmienia, a nowe malware regularnie się pojawia. Malware wejdzie do sieci pomimo najbardziej solidnych systemów zabezpieczeń na obwodzie i zainstalowanych na hoście. HIDS i inne systemy wykrywania mogą tworzyć alerty na podejrzane malware, które mogło wejść do sieci i zostać wykonane na hoście. Systemy takie jak Cisco AMP mogą śledzić trajektorię pliku przez sieć i “cofnąć” zdarzenia sieciowe, aby uzyskać kopię pobranego pliku. Ten plik może następnie być wykonany w piaskownicy, takiej jak Cisco Threat Grid Glovebox, a działania pliku mogą być udokumentowane przez system. Te informacje mogą następnie być użyte do tworzenia sygnatur, aby zapobiec ponownemu wejściu pliku do sieci. Informacje te mogą być również użyte do tworzenia reguł wykrywania i automatycznych gier, które zidentyfikują inne systemy, które zostały zainfekowane.

Cuckoo Sandbox to popularna darmowa piaskownica do analizy systemu malware. Może być uruchamiana lokalnie i można do niej przesyłać próbki malware do analizy. Istnieje wiele innych publicznych piaskownic online. Te usługi pozwalają na przesyłanie próbek malware do analizy. Niektóre z tych usług to VirusTotal, Joe Sandbox i CrowdStrike Falcon Sandbox.

Ciekawym narzędziem online jest ANY.RUN. Oferuje możliwość przesłania próbki malware do analizy, jak każda piaskownica online. Jednak oferuje bardzo bogatą interaktywną funkcjonalność raportowania, pełną szczegółów dotyczących próbki malware. ANY.RUN uruchamia malware i przechwytuje serię zrzutów ekranu malware, jeśli ma interaktywne elementy, które wyświetlają się na ekranie komputera piaskownicy. Możesz przeglądać publiczne próbki, które zostały przesłane przez użytkowników ANY.RUN, aby zbadać informacje o nowo odkrytym malware lub malware, które aktualnie krąży w internecie. Raporty obejmują aktywność sieciową i internetową malware, w tym żądania HTTP i zapytania DNS. Pokazane są pliki, które są wykonywane jako część procesu malware, i oceniane pod kątem zagrożenia. Dostępne są szczegóły plików, w tym wiele wartości hash, widoki szesnastkowe i ASCII zawartości pliku oraz zmiany systemowe dokonane przez pliki. Ponadto, pokazane są identyfikujące wskaźniki kompromitacji, takie jak hashe plików malware, żądania DNS i połączenia IP, które są nawiązywane przez malware. Na koniec, taktyki podjęte przez malware są mapowane na matrycę MITRE ATT&CK, a każda taktyka jest połączona ze szczegółami na stronie internetowej MITRE.