Cisco CyberOps Associate - Technologie i protokoły

Powszechnym wykorzystaniem HTTP jest tzw. iniekcja iFrame (inline frame). Większość zagrożeń opartych na stronach internetowych składa się ze skryptów malware, które zostały zainstalowane na serwerach internetowych. Te serwery następnie kierują przeglądarki do zainfekowanych serwerów, ładując iframes. W iniekcji iFrame, aktor zagrożenia kompromituje serwer internetowy i instaluje złośliwy kod, który tworzy niewidoczny iFrame na często odwiedzanej stronie internetowej. Gdy iFrame się ładuje, pobierane jest złośliwe oprogramowanie, często z innego URL niż strona internetowa, która zawiera kod iFrame. Usługi bezpieczeństwa sieciowego, takie jak filtr reputacji stron internetowych Cisco, mogą wykryć, kiedy strona internetowa próbuje wysłać treść z niezaufanej strony internetowej do hosta, nawet gdy jest wysyłana z iFrame.

Aby zaradzić zmianie lub przechwyceniu poufnych danych, wiele organizacji komercyjnych przyjęło protokół HTTPS lub wdrożyło polityki wyłącznie HTTPS, aby chronić odwiedzających ich strony internetowe i usługi.

HTTPS dodaje warstwę szyfrowania do protokołu HTTP za pomocą warstwy gniazd bezpiecznych (SSL), jak pokazano na rysunku. Sprawia to, że dane HTTP są nieczytelne, gdy opuszczają komputer źródłowy, aż dotrą do serwera. Należy zauważyć, że HTTPS nie jest mechanizmem zabezpieczeń serwera internetowego. Zabezpiecza tylko ruch protokołu HTTP podczas jego transmisji.

Niestety, zaszyfrowany ruch HTTPS komplikuje monitoring bezpieczeństwa sieci. Niektóre urządzenia bezpieczeństwa obejmują dekryptowanie i inspekcję SSL; jednakże może to powodować problemy z przetwarzaniem i prywatnością. Ponadto, HTTPS dodaje złożoność do przechwytywania pakietów ze względu na dodatkowe komunikaty zaangażowane w nawiązywanie zaszyfrowanego połączenia.

5. Protokoły poczty elektronicznej, takie jak SMTP, POP3 i IMAP, mogą być wykorzystywane przez cyberprzestępców do rozprzestrzeniania złośliwego oprogramowania, wykradania danych lub tworzenia kanałów do serwerów CnC malware.

SMTP wysyła dane z hosta do serwera pocztowego i między serwerami pocztowymi. Podobnie jak DNS i HTTP, jest to powszechny protokół, który można zobaczyć opuszczający sieć. Ponieważ ruch SMTP jest tak duży, nie zawsze jest monitorowany.

IMAP i POP3 są używane do pobierania wiadomości e-mail z serwera pocztowego na komputer hosta. Z tego powodu są to protokoły aplikacji odpowiedzialne za dostarczanie malware do hosta. Monitoring bezpieczeństwa może zidentyfikować, kiedy załącznik malware wszedł do sieci i który host został pierwotnie zainfekowany. Retrospektywna analiza może następnie śledzić zachowanie malware od tego momentu. W ten sposób zachowanie malware może być lepiej zrozumiane i zagrożenie zidentyfikowane. Narzędzia monitoringu bezpieczeństwa mogą również umożliwić odzyskanie zainfekowanych załączników plików do przesłania do piaskownic malware w celu analizy.

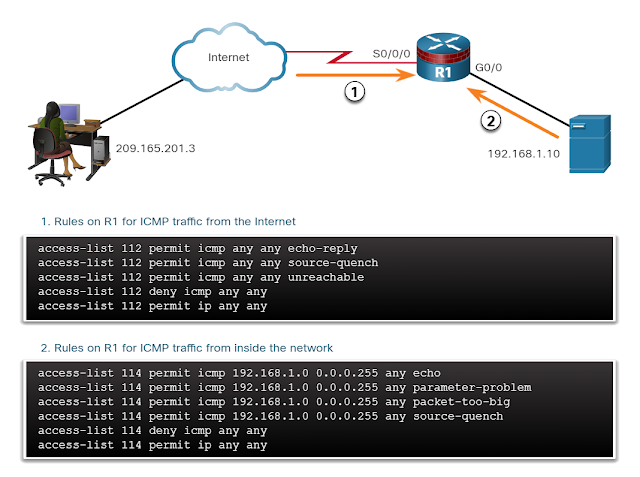

Rysunek ilustruje użycie ACL do zezwalania tylko na określone typy ruchu Protokołu Kontroli Wiadomości Internetowych (ICMP). Serwer o adresie 192.168.1.10 jest częścią wewnętrznej sieci i ma pozwolenie na wysyłanie żądań ping do zewnętrznego hosta o adresie 209.165.201.3. Powracający ruch ICMP zewnętrznego hosta jest dozwolony, jeśli jest to odpowiedź ICMP, source quench (informuje źródło o zmniejszeniu tempa ruchu) lub dowolna wiadomość ICMP unreachable. Wszystkie inne typy ruchu ICMP są odrzucane. Na przykład zewnętrzny host nie może zainicjować żądania ping do wewnętrznego hosta. Wychodząca ACL zezwala na wiadomości ICMP, które zgłaszają różne problemy. Umożliwi to tunelowanie ICMP i wykradanie danych.

Atakujący mogą określić, które adresy IP, protokoły i porty są dozwolone przez ACL. Może to być wykonane albo przez skanowanie portów, testy penetracyjne, lub przez inne formy rekonesansu. Atakujący mogą tworzyć pakiety, które używają sfałszowanych adresów IP źródłowych. Aplikacje mogą nawiązywać połączenia na dowolnych portach. Inne cechy ruchu protokołu również mogą być manipulowane, takie jak flaga established w segmentach TCP. Nie można przewidzieć i skonfigurować zasad dla wszystkich pojawiających się technik manipulacji pakietami.

8. Translacja adresów sieciowych (NAT) i translacja adresów portów (PAT) mogą komplikować monitoring bezpieczeństwa. Wiele adresów IP jest mapowanych na jeden lub więcej publicznych adresów widocznych w internecie, ukrywając indywidualne adresy IP znajdujące się wewnątrz sieci (adresy wewnętrzne).Ilustracja przedstawia związek między adresami wewnętrznymi i zewnętrznymi, które są używane jako adresy źródłowe (SA) i adresy docelowe (DA). Te wewnętrzne i zewnętrzne adresy znajdują się w sieci, która używa NAT do komunikacji z miejscem docelowym w internecie. Jeśli PAT jest aktywny i wszystkie adresy IP opuszczające sieć używają globalnego adresu wewnętrznego 209.165.200.226 dla ruchu do internetu, może być trudno zarejestrować konkretne wewnętrzne urządzenie, które żąda i odbiera ruch, gdy wchodzi do sieci.

Problem ten może być szczególnie istotny w przypadku danych NetFlow. Przepływy NetFlow są jednokierunkowe i są definiowane przez adresy i porty, które dzielą. NAT zasadniczo przerwie przepływ, który przechodzi przez bramę NAT, czyniąc informacje o przepływie niedostępne poza tym punktem.

9. Szyfrowanie może stanowić wyzwanie dla monitoringu bezpieczeństwa, ponieważ sprawia, że szczegóły pakietów są nieczytelne. Szyfrowanie jest częścią technologii VPN. W VPN-ach, powszechny protokół, taki jak IP, jest używany do przenoszenia zaszyfrowanego ruchu. Zaszyfrowany ruch tworzy wirtualne połączenie punkt-punkt między sieciami poprzez publiczne urządzenia. Szyfrowanie sprawia, że ruch jest nieczytelny dla innych urządzeń poza punktami końcowymi VPN.Podobna technologia może być używana do tworzenia wirtualnego połączenia punkt-punkt między wewnętrznym hostem a urządzeniami aktora zagrożenia. Złośliwe oprogramowanie może ustanowić zaszyfrowany tunel, który działa na powszechnym i zaufanym protokole, i użyć go do wykradania danych z sieci. Podobna metoda wykradania danych była wcześniej omówiona dla DNS.

10. W sieciach typu peer-to-peer (P2P), hosty mogą działać zarówno w rolach klienta, jak i serwera. Istnieją trzy typy aplikacji P2P: udostępnianie plików, udostępnianie procesora i komunikatory internetowe. W przypadku P2P do udostępniania plików, pliki na uczestniczącym komputerze są udostępniane członkom sieci P2P.

Zawsze, gdy nieznani użytkownicy uzyskują dostęp do zasobów sieciowych, bezpieczeństwo jest powodem do obaw. Aplikacje P2P do udostępniania plików nie powinny być dozwolone w sieciach korporacyjnych. Aktywność sieci P2P może obejść ochronę zapory sieciowej i jest powszechnym wektorem rozprzestrzeniania się złośliwego oprogramowania. P2P jest z natury dynamiczne. Może działać, łącząc się z licznymi adresami IP docelowymi, a także może używać dynamicznego numerowania portów. Udostępniane pliki często są zainfekowane złośliwym oprogramowaniem, a aktorzy zagrożeń mogą umieścić swoje malware na klientach P2P do dystrybucji do innych użytkowników.

Sieci P2P udostępniające procesor przekazują cykle procesora na rozproszone zadania obliczeniowe.

Tor stwarza szereg wyzwań dla analityków cyberbezpieczeństwa. Po pierwsze, Tor jest szeroko wykorzystywany przez organizacje przestępcze w “ciemnej sieci”. Ponadto, Tor był używany jako kanał komunikacyjny dla CnC malware. Ponieważ docelowy adres IP ruchu Tor jest ukryty przez szyfrowanie, a znany jest tylko następny węzeł Tor, ruch Tor unika list blokujących, które zostały skonfigurowane na urządzeniach bezpieczeństwa.

11. Balansowanie obciążenia polega na rozprowadzaniu ruchu między urządzenia lub ścieżki sieciowe, aby zapobiec przeciążeniu zasobów sieciowych zbyt dużą ilością ruchu. Jeśli istnieją zasoby redundantne, algorytm lub urządzenie do balansowania obciążenia będzie pracować nad rozprowadzeniem ruchu między tymi zasobami, jak pokazano na rysunku.Jednym ze sposobów realizacji tego w internecie jest wykorzystanie różnych technik, które używają DNS do kierowania ruchu do zasobów, które mają tę samą nazwę domeny, ale wiele adresów IP. W niektórych przypadkach dystrybucja może dotyczyć serwerów rozmieszczonych geograficznie. Może to skutkować reprezentowaniem pojedynczej transakcji internetowej przez wiele adresów IP w przychodzących pakietach. Może to spowodować pojawienie się podejrzanych cech w przechwyconych pakietach. Ponadto, niektóre urządzenia menedżera balansowania obciążenia (LBM) używają sond do testowania wydajności różnych ścieżek i stanu zdrowia różnych urządzeń. Na przykład LBM może wysyłać sondy do różnych serwerów, do których kieruje ruch, aby wykryć, że serwery działają. Robi się to, aby uniknąć kierowania ruchu do zasobu, który nie jest dostępny. Te sondy mogą wydawać się podejrzanym ruchem, jeśli analityk cyberbezpieczeństwa nie jest świadomy, że ten ruch jest częścią działania LBM.